اشتباه نکنید! این مطلب در مورد تاکتیک دفاعی در فوتبال و هیچ ورزش دیگری نیست. بلکه مفهوم و تاکتیکی در حوزه امنیت شبکه می باشد. پس اگر به دنبال این مطلب در حوزه شبکه های رایانه ای و امنیت آن میگشتید، درست آمده اید. با ما همراه باشید 🙂

اگر بحث ها و مطالب مرتبط با امنیت شبکه را مطالعه کرده باشید، اذعان خواهید داشت که در آن ها سوای از موضوع اصلی مورد مطالعه، به اصطلاحات و مفاهیمی برخورد کرده اید که علیرغم مفهوم کلیدی که در بحث ایفا میکنند، شاید از آن ها بصورت مستقل نتوانید مطلب مفیدی پیدا کنید و آنچنان که لازم است به آن ها پرداخته نشده باشد. در این مقاله سعی شده است به طور کامل و به همراه مثال به یکی از این مفاهیم پرداخته شود.

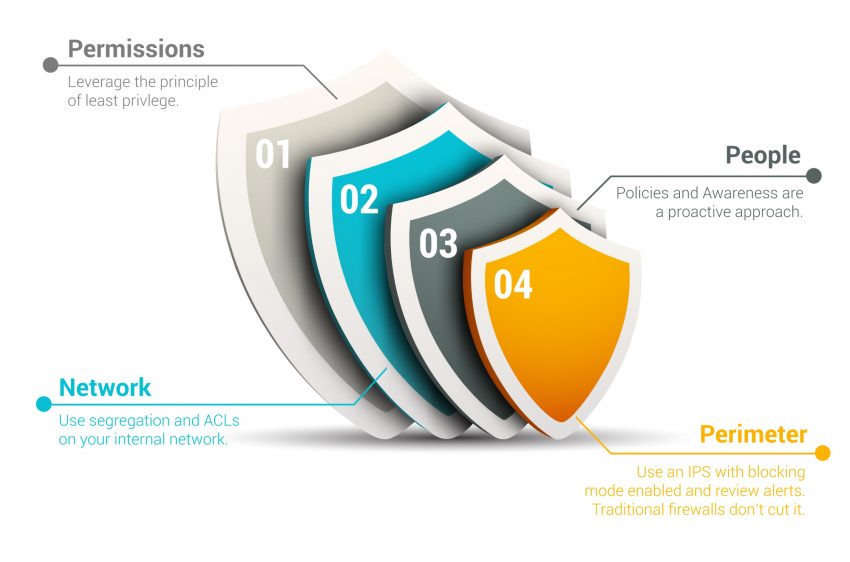

پر واضح است که داشتن تنها یک نقطه برای کنترل امنیتی کل شبکه، کار عاقلانه ای نیست! اگر این نقطه دارای تنظیم اشتباه باشد یا نتواند سیاست ها را اجرا کند شبکه شما بر روی تمام تاثیرات منفی که فایروال باید جلوی آن را بگیرد باز خواهد بود. راه حلی که در واقع یک ایده است تا راه حل، استفاده از Defense in Depth (دفاع در عمق) یا امنیت لایه به لایه است.

دفاع در عمق، یک مدل حفاظتی لایه ای برای اجزاء مهم سیستم های اطلاعاتی است. استراتژی دفاع در عمق محدوده های زیر را شامل می شود:

واژه « محدوده مرزی » که در استراتژی دفاع در عمق به آن اشاره شده است، به مجموعه ای از محیط های محاسباتی و عملیاتی متصل شده توسط یک و یا چندین شبکه داخلی که تحت کنترل یک مجوز و سیاست امنیتی می باشند، اشاره دارد.

ایده اصلی که پشت این مفهوم وجود دارد این است که اگر یکی از اقدامات پیشگیرانه شما در برابر نفوذ به شبکه تان موفق نبود، سدهای دیگری از موانع امنیتی وجود داشته باشند که بمانند گارد امنیتی چند لایه، امنیت شبکه شما را تضمین کنند. Defense in depth سرعت حمله یک مهاجم را کاهش میدهد و تلاش او برای عبور از لایه های مختلف امنیتی که شما در شبکه تان اجرا کردید، وقت کافی را بشما خواهد داد تا حمله را شناسایی و متعقبا با آن برخورد کنید. نمونه ای از این سد ها در شکل زیر مشاهده میفرمایید.

یک مثال برای Defense in Depth برای سازمانی است که دارای یک وب سرور است که به صورت عمومی در دسترسی است. ما به عنوان یک کاربر نهایی از طریق شبکه اینترنت با باز کردن مرورگر خود و وارد کردن آدرس سایت این سازمان به آن دسترسی پیدا می کنیم. در پشت صحنه، یک درخواست DNS از دستگاه ما برای پیدا کردن IP آدرس وب سرور آن سازمان ارسال می شود. زمانی که IP آدرس سرور سازمان را پیدا کردیم ما یک ارتباط (Transfer Control Protocol (TCP را با سرور برقرار می کنیم.

بسته های ما از طریق اینترنت به سمت آن سازمان ارسال می شوند. روتر سازمان که این بسته ها را دریافت می کند به عنوان اولین خط دفاعی محسوب می شود و این روتر باید IP آدرس مبدأ بسته ها را چک کند تا از جعل نشدن آدرس آی پی مطمئن شود (مانند IP آدرس های استفاده شده در شبکه داخلی سازمان). همچنین در این روتر با استفاده از ACL می توان محدودیت هایی را اعمال کرد. سپس در صورت سالم بودن بسته ها آنها را به سمت شبکه داخلی و فایروال ارسال می کند که به عنوان خط دوم دفاعی محسوب می شود.

فایروال می تواند کارهای زیادی را قبل از ارسال بسته ها به سمت سرور انجام دهد. فایروال می تواند خودش را به عنوان سرور به ما معرفی کند و three-way handshake را با ما انجام دهد تا مطمئن شود که ما قصد حمله SYN flood را نداریم. فایروال می تواند قبل از ارسال ترافیک ما به سمت سرور از ما بخواهد که احراز هویت را انجام دهیم و بسیاری کارهای دیگر که می توان با استفاده از فایروال انجام داد. بعد از اینکه تمام قوانین و شرایط فایروال توسط بسته های ما رعایت شد بسته های ما به سمت سرور ارسال خواهند شد.

ارتباط بین فایروال و سرور از طریق یک سوئیچ انجام می شود و در اینجا می توانیم از ویژگی های امنیتی لایه دو سوئیچ به عنوان یک خط دفاعی بهره ببریم. بسته ها در نهایت به دست سرور می رسند و فایروال های نرم افزاری به عنوان آخرین خط دفاعی ما محسوب می شود.

یک مثال ساده تر هم از این ایده می تواند مانند یک قصر دوره Medival باشد. به عکس بالای متن توجه کنید! خواهید دید که قصر اصلی به وسیله های مختلف محافظت شده. از ساخته شدن قصر بین یک دره و رودخانه خروشان گرفته تا دیوار و برج های نگهبانی بیرونی و داخلی که به دیگ های روغن داغ مجهز شده اند.

شناسایی حملات و نفوذها بخصوص حملات Session Hijack در شبکه های شلوغ (از لحاظ ترافیک داده)، وظیفه بسیاری سختی است. نشانه های مشخصی وجود دارند که بصورت خیلی ساده شما را از احتمال وجود حمله و نفوذ مطلع میسازند اما در بسیاری از موارد، این مشکلات از طرف کاربر به عنوان مشکلات معمول در شبکه قلمداد میشود. نمونه این نشانه ها، قطع شدن سیستم ها از شبکه و یا ازدحام غیر معمول ترافیک در شبکه است. Defense-in-Depth یکی از مؤثرترین طرح های امنیتی است.